В феврале обнаружено несколько видов атак, которые основываются на принципе теста механизма абстрактного выполнения команд, используемого во всех сегодняшних высокопроизводительных микропроцессорах для форсирования вычислений. Атаки были определены Meltdown и Spectre, и с того времени обнаружены многие их версии — к примеру, CVE-2018-3639, BranchScope, SgxSpectre, MeltdownPrime и SpectrePrime, Spectre 1.1 и 1.2, SpectreRSB и L1TF Foreshadow. Одновременно изготовители микропроцессоров, ОС и компиляторов проектировали аппаратные и платформы способы войны с такими вариантами атак.

Команда экспертов, включающая ряд специалистов, имевших отношение к обнаружению начальных уязвимостей Meltdown и Spectre, и сопряженных с ними атак Foreshadow и BranchScope, обнародовала свежий документ, открывающий ещё 7 версий атак в огромном согласном роде. Некоторые из них закрываются существующими способами, а иные для обороны ранимых систем требуют особых граней.

Изучения такого рода атак, проводившиеся до того в 2018 году, были своеобразными вариантами по собственной сущности: к примеру, вероятность атаки Spectre бравённо по сети либо атаки в духе Meltdown для доступа к защищённым анклавам SGX. Свежее изучение не менее систематически, оценивает находящиеся в базе Meltdown и Spectre механизмы и призвано обнаружить все методы, при которых абстрактное выполнение команд вполне может быть применено злодеями для доступа к прикрытой информации.

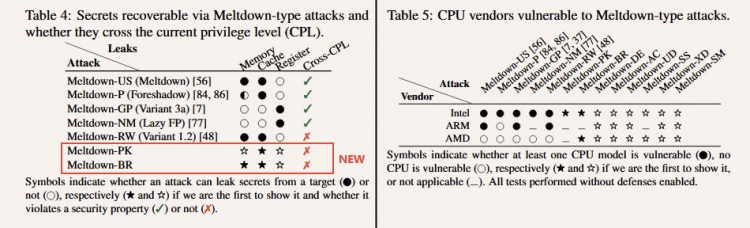

В новом изучении, например, докладывается о 2-ух свежих версиях Meltdown-подобных атак:

- Meltdown-BR — эксплуатирует механизм MPX (Memory Protection eXtensions) на 64-бит чипсетах Intel, который призван повышать безопасность программ по отношению к доступу к памяти, прибавляя проверку доступа по указателям, например, для устранения атак, применяющих заполнение буфера.

- Meltdown-PK — проходит механизм PKU (Memory Protection Keys for Userspace), который как правило используется для снабжения обороны страничек памяти без перемены таблицы страничек памяти.

Все такие атаки сформированы на том, что микропроцессор при функционировании того либо другого механизма в определённый момент выдаёт оплошность — она создаёт незначительное окно для теста между действием, которое ведет к перебою, и настоящим отчётом о нарушении. Ученые исследовали большое количество видов, когда микропроцессор выдаёт оплошность, а некоторые из них не приводят к появлению уязвимостей вида Meltdown.

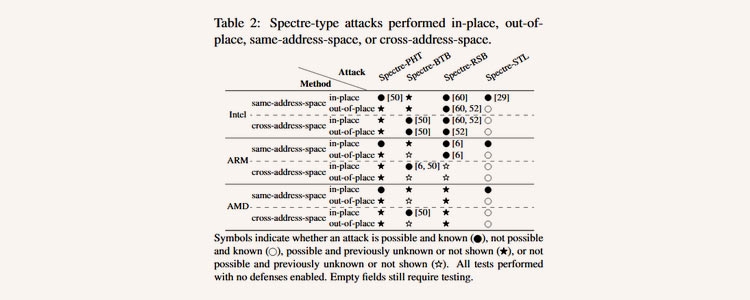

В точности также они исследовали большое количество версий, таких Spectre. Всего обнаружено ещё 5 свежих рабочих видов атак — 3 из них направлены на механизм PHT (Pattern History Table), но ещё 2 — на буфер адресов прохода BTB (Branch Target Buffer):

- Spectre-PHT-CA-OP;

- Spectre-PHT-CA-IP;

- Spectre-PHT-SA-OP;

- Spectre-BTB-SA-IP;

- Spectre-BTB-SA-OP.

Микропроцессоры AMD, ARM и Intel затронуты всеми 5-ю свежими версиями атак Spectre. Со временем механизмы войны против Meltdown и Spectre скорее всего будут улучшаться с позиции мощности и производительности, как в сфере компьютерной, так и аппаратно. Едва ли на данных версиях атак завершилась история с уязвимостью механизма абстрактных вычислений, а системный подход к разбору дает возможность полагаться, что наиболее серьёзные дыры выявлены.

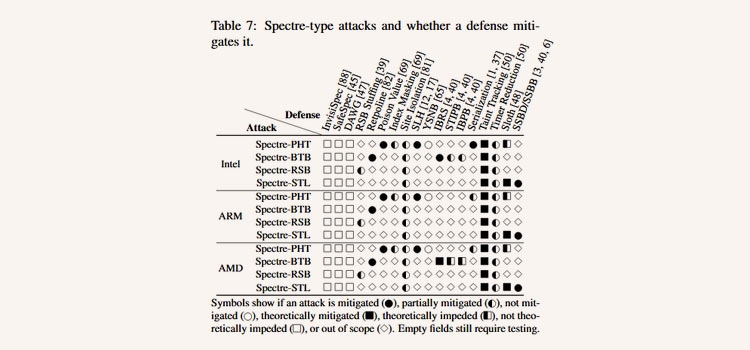

Ученые рассказали итоги собственных выкладок Intel, ARM и AMD, а лишь 2 первых компании в настоящее время назвали их справедливость. Вдобавок к этому они испытали имеющиеся заплаты против Spectre и Meltdown для войны со свежими опасностями и сделали вывод, что они далеко не всегда помогают. Потому эксперты продемонстрировали отчет с изображением своего комплекта граней обороны против злосчастных дыр.

Тем не менее, в формальном утверждении Intel рассказала: «Уязвимости, задокументированные в данной публикации, могут быть целиком устранены оковём использования существующих технологий войны со Spectre и Meltdown, и в том числе раньше изображенных тут, и иными изготовителями чипов. Оборона заказчиков как и прежде считается для нас самым важным приоритетом и мы признательны командам Технического института Граца, Институт Вильгельма и Марии, Лёвенского католического института и экспертам из imec-DistriNet и KU Leuven за их длящиеся изучения».

Ноябрь 16th, 2023

Ноябрь 16th, 2023  raven000

raven000  Опубликовано в рубрике

Опубликовано в рубрике